Se si intende utilizzare il firewall presente in Windows Server è fondamentale sapere come abilitare il traffico in entrata per determinate applicazioni e servizi. In quest'articolo vedremo brevemente come procedere. Come per gli articoli precedenti, vedremo come eseguire tale operazioni tramite GUI (sui sistemi Windows Server 2022 con Desktop experience) e utilizzando PowerShell (sui Server Core e su Windows Server 2022 con Desktop experience).

Abilitare app e funzionalità sul firewall utilizzando la GUI

Da Server Manager, selezionare Server locale sul lato sinistro quindi cliccare sul link accanto a Microsoft Defender Firewall.

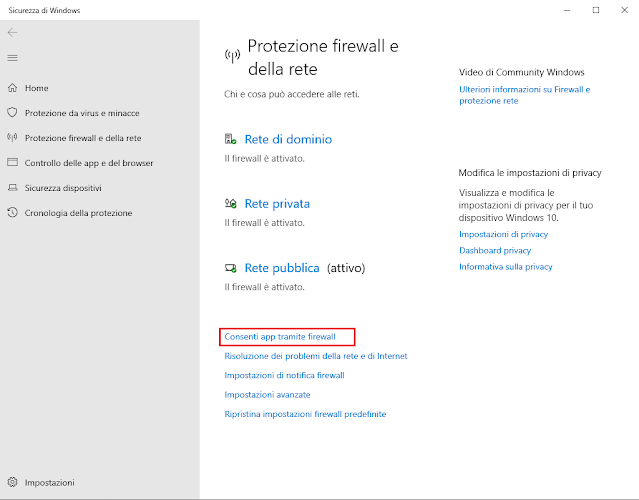

Cliccare sul link Consenti app tramite firewall.

|

| FIG 2 - Sicurezza di Windows |

Abilitare app e funzionalità sul firewall utilizzando PowerShell

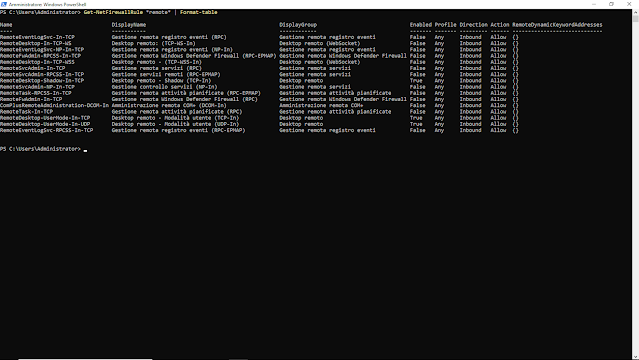

Quando si utilizza PowerShell, la prima operazione consiste nell'individuare il nome della regola di Microsoft Defender Firewall su cui si intende intervenire. Questo può essere eseguito tramite il cmdlet Get-NetFirewallRule. Eseguire il seguente comando per individuare tutte le regole nel cui nome compare la parola "remote"

Get-NetFirewallRule *remote* | Format-table

Il cmdlet Format-Table rende l'output più leggibile formattandolo come una tabella, con le proprietà selezionate dell'oggetto in ogni colonna. Nell'output ci viene anche indicato se la regola è attiva oppure no.

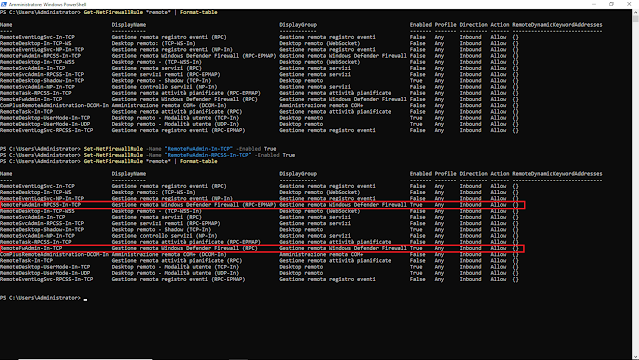

Abilitiamo le regole di gestione remota del firewall. Queste consentono di amministrare il firewall del server da un altro sistema. Le regole interessate sono RemoteFwAdmin-In-TCP e RemoteFWAdmin-RPCSS-In-TCP. I comandi da utilizzare per abilitare le 2 regole sono

Set-NetFirewallRule –Name "RemoteFwAdmin-In-TCP" –Enabled True

Set-NetFirewallRule –Name "RemoteFwAdmin-RPCSS-In-TCP" –Enabled True

|

| FIG 5 - Set-NetFirewallRule |

Eseguendo nuovamente la ricerca, si vedrà che le 2 regole sono ora attive.

Nessun commento:

Posta un commento

I messaggi sono soggetti a moderazione da parte dell'amministratore prima della loro pubblicazione.