- Procurarsi un browser Tor. É possibile scaricare una versione portable da QUI oppure è possibile installare la versione ufficiale scaricandola da QUI.

- All'interno del messaggio del riscatto sono presenti un indirizzo e il proprio ID. Con il browser Tor, collegarsi all'indirizzo indicato nel messaggio e inserire, nell'apposita casella, il proprio ID quindi cliccare su Sign In.

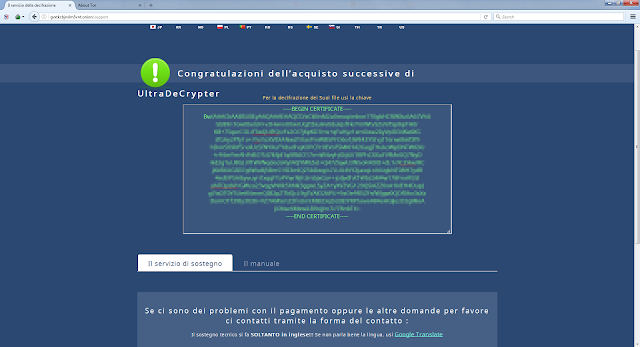

FIG 1 - TOR Browser, pagina del riscatto - Verrà visualizzata la propria chiave di decodifica (certificato), selezionarla, comprese le righe contenenti BEGIN CERTIFICATE e END CERTIFICATE, e copiarla.

FIG 2 - CryptXXX, chiave - Ora cliccare su Instructions (o Il manuale nel caso sia stata selezionata la lingua italiana) per visualizzare la pagina contenente le istruzioni e il link per scaricare UltraDeCrypter necessario per decifrare i dati.

FIG 3 - CryptXXX, istruzioni sull'utilizzo di UltraDeCrypter - Eseguire il download di UltraDeCrypter cliccando sul relativo link.

- Avviare UltraDeCrypter e nella casella Key Code incollare la propria chiave.

- Dal menu Action di UltraDeCrypter selezionare Scan quindi cliccare su Crypt files. Tale scansione provvederà ad individuare i file cifrati sulla postazione.

FIG 4 - UltraDeCrypter, scansione dei file cifrati - Terminata la scansione, dal menu Action selezionare Decrypt quindi cliccare sul All files. Il processo di recupero dei dati verrà avviato e non resta che attendere il completamento dell'operazione.

FIG 5 - UltraDeCrypter, decriptare tutti i file cifrati

Il motivo per cui la chiave di queste 2 varianti del ransomware venga fornita gratuitamente non è ancora noto. C'è chi pensa che si tratti di un problema sui server chi, invece, pensa che si tratti di un contentino fornito ad alcune vittime per mostrare a tutti che il recupero dei dati è possibile e incentivare, in questo modo, il pagamento del riscatto da parte di chi è stato infettato da altre varianti.

Nessun commento:

Posta un commento

I messaggi sono soggetti a moderazione da parte dell'amministratore prima della loro pubblicazione.