Internet Information Services (IIS) è un insieme di servizi server Internet per sistemi operativi Microsoft Windows. Si tratta di un server web flessibile e per uso generale che gira su sistemi Windows e consente di ospitare pagine HTML o file da condividere. Lo scopo di IIS su Windows Server 2019 è quello di fornire una piattaforma per ospitare siti web, servizi e applicazioni e rispondere alle richieste dei computer client remoti. I server web possono essere utilizzati per condividere e fornire informazioni attraverso le reti locali (LAN), come le intranet aziendali, e le reti ad ampio raggio (WAN), come Internet.

IIS non viene installato di default. In questo articolo vedremo passo passo come installare IIS. E' preferibile non installare IIS sui server dove è stato installato Windows Server Update Service in quanto anche WSUS installa un web server utilizzato dai client per scaricare gli aggiornamenti.

Installazione di IIS

- Da Server Manager, nella sezione Dashboard, cliccare su Aggiungi ruoli e funzionalità

FIG 1 - Server Manager - Cliccare sempre su Avanti fino a Ruoli server

FIG 2 - Aggiunta guidata ruoli e funzionalità

FIG 3 - Tipo di installazione

FIG 4 - Selezione dei server - In Ruoli server selezionare Server Web (IIS)

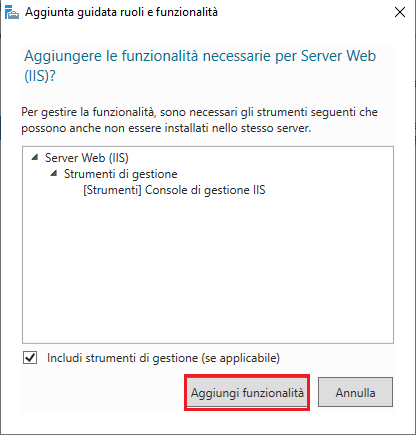

FIG 5 - Ruoli server - Nella finestra che appare verranno mostrare ulteriori funzionalità che verranno installare per il corretto funzionamento di IIS. Cliccare su Aggiungi funzionalità

FIG 6 - Funzionalità necessarie per Server Web (IIS) - Cliccare su Avanti

FIG 7 - Ruoli Server, Server Web (IIS) - Nella schermata successiva, non dovendo installare ulteriori funzionalità, cliccare su Avanti.

FIG 8 - Funzionalità - Una finestra mostra le funzionalità del ruolo di IIS. Cliccare su Avanti

FIG 9 - Ruolo Server Web (IIS) - Cliccare su Avanti

FIG 10 - Servizi ruolo - Nella sezione conferma cliccare su Installa

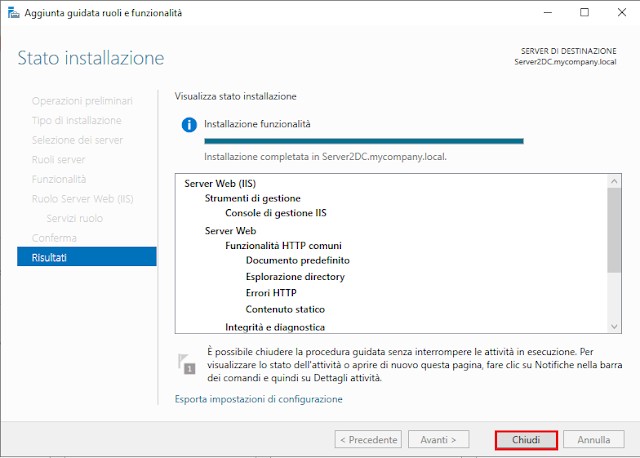

FIG 11 - Conferma selezioni per l'installazione - Al termine dell'installazione, cliccare su Chiudi

FIG 12 - Installazione IIS terminata

Verifica funzionamento Server web (IIS)

Per il verificare il funzionamento di IIS basta aprire un browser e digitare, nella barra indirizzi, l'indirizzo IP del server (nel nostro caso 192.168.1.122) o il suo nome (ad es. server2dc.mycompany.local). Verrà visualizzata la pagina di benvenuto mostrata in FIG 13.

|

| FIG 13 - IIS pagina di benvenuto |

Accedere al sito tramite l'indirizzo IP del server o tramite il suo nome non è comodo. Se vogliamo permettere l'accesso al sito web tramite un nome del tipo www.mycompany.local o www.mycompany.com bisogna effettuare una modifica sul server DNS che mostrerò nel prossimo articolo.