Gli aggiornamenti di Windows sono cruciali per la sicurezza e la stabilità dei sistemi, ma possono spesso essere interrotti da errori inaspettati. Tra questi, l'errore 0xc1900208 è un problema ricorrente che ha afflitto gli utenti sia con gli aggiornamenti di Windows 10 che, più recentemente, con l'aggiornamento 24H2 di Windows 11. Questo errore, che si manifesta con l'impossibilità di procedere con l'installazione dell'aggiornamento, indica la presenza di software o driver incompatibili sul sistema.

Causa dell'Errore 0xc1900208

L'errore 0xc1900208 è una segnalazione diretta da parte di Windows Update che una o più componenti hardware o software installate sul sistema sono in conflitto con il processo di aggiornamento. Il sistema operativo esegue una scansione preliminare per verificare la compatibilità e, se rileva elementi "bloccanti" con una compatibilità "Hard" (ovvero, un blocco critico), interrompe l'aggiornamento per prevenire potenziali instabilità o malfunzionamenti.Identificazione del Software o Driver Incompatibile

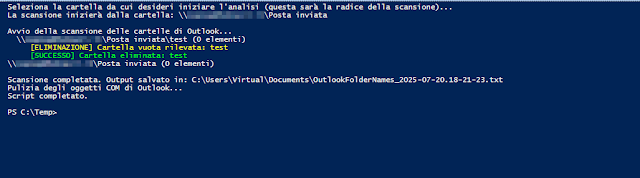

Il processo di risoluzione inizia con l'identificazione precisa del componente che sta causando il blocco. Fortunatamente, Windows Update fornisce un log dettagliato della scansione di compatibilità, eliminando la necessità di una ricerca manuale.Accedere al File C:\$WINDOWS.~BT\Sources\Panther\ScanResult.xml.

Analizzare il contenuto del File XML ricercando le voci che indicano un blocco relativo a software o a driver:

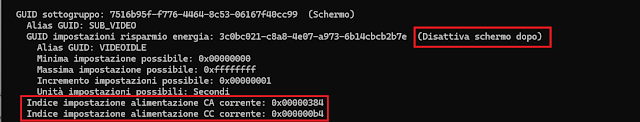

- Software bloccantePer verificare se l'errore è causato da un software non compatibile, ricercare le righe contenentiCompatibilityInfo BlockingType="Hard"Il campo Title nella stessa riga indicherà il nome del programma responsabile del blocco.Ad esempio, in FIG 1, risulta che il software che sta impedendo l'aggiornamento è ExplorerPatcher.- Driver bloccanteScorrere il file fino alla sezione Driver Packages quindi identificare i driver che presentano l'attributoBlockMigration="True"In FIG2, i driver bloccanti sono oem113.inf e oem143.inf.

Gestione del Software Bloccante

Una volta identificato un programma bloccante, la soluzione più diretta è la sua disinstallazione o l'aggiornamento a una versione compatibile (se disponibile).Gestione dei Driver Bloccanti

La gestione dei driver richiede maggiore cautela, poiché la rimozione di un driver errato può compromettere l'avvio del sistemaI file .inf (come oem113.inf) sono descrittori del driver. Per identificare il driver effettivo, seguire questi passaggi:

- Aprire la cartella c:\windows\INF.

- Cercare il file oemXXX.inf identificato nel ScanResult.xml.

- Aprire il file .inf con un editor di testo (ad esempio, Blocco Note).

- Cercare all'interno del file il nome del driver o dell'applicazione associata.

Una volta individuato il nome del driver è possibile tentare di aggiornarlo, disabilitarlo o rimuoverlo:

Aggiornamento: La prima e più sicura opzione è tentare di aggiornare il driver alla sua versione più recente. Questo può essere fatto tramite Windows Update, il sito web del produttore del dispositivo o l'utilizzo di strumenti di gestione dei driver.Disabilitazione (Temporanea): In alcuni casi, se l'aggiornamento non è possibile o se il driver non è critico per l'operatività di base, si potrebbe considerare di disabilitarlo temporaneamente tramite Gestione Dispositivi. Tuttavia, questa è una soluzione temporanea e non risolve la radice del problema di compatibilità.Rimozione (con Cautela): La rimozione del driver è l'ultima risorsa e deve essere eseguita con estrema cautela. Prima di procedere, è imperativo creare un punto di ripristino del sistema o un backup completo. Se il driver è essenziale per un componente hardware, la sua rimozione potrebbe rendere il dispositivo inutilizzabile o impedire l'avvio del sistema. È consigliabile procedere con la rimozione solo se si è certi che il driver non sia critico o se si dispone di un driver sostitutivo pronto per l'installazione. La rimozione è possibile tramite Gestione Dispositivi o dal prompt dei comandi come amministratore eseguendo il comandopnputil /delete-driver oemXXX.inf /uninstall /force