In un'organizzazione di piccole dimensioni, la gestione dei server DNS (Domain Name System) e DHCP (Dynamic Host Configuration Protocol) non rappresenta un grosso problema; potrebbe bastare un solo server o una manciata di server. Nelle grandi organizzazioni la gestione di numerosi server DNS e DHCP è più complessa e risulta difficile tenere traccia di tutte le zone e gli ambiti. In questi casi Microsoft ci viene incontro fornendoci una nuova funzionalità nota come IPAM (IP Address Management).

IPAM combina la gestione dei servizi di rete come il DNS e il DHCP in un'unica applicazione, in modo da poter gestire sia l'infrastruttura DNS che quella DHCP da una console di gestione centrale.

Uno degli aspetti più interessanti di IPAM è che è in grado di indicare quando una sottorete viene utilizzata in modo intensivo. In questo modo è possibile tenere traccia di quando è necessario aggiungere altre sottoreti per evitare che gli utenti o i sistemi rimangano senza indirizzi IP utilizzabili.

In questo articolo verrà illustrato solo come installare IPAM. La configurazione e la gestione verranno mostrati in articoli successivi.

Prerequisiti

Prima di procedere con l'installazione di IPAM bisogna considerare i seguenti requisiti:

- IPAM non può essere installato sui controller di dominio.

- IPAM non dovrebbe essere installato su un server DHCP o DNS perché può causare problemi di rilevamento.

- IPAM deve essere installato su un sistema unito al dominio.

- IPAM è incentrato su Microsoft. Non è possibile gestire prodotti di terze parti come BIND su Linux.

Una volta verificato che i requisiti sopra riportati siano soddisfatti, si può passare all'installazione di IPAM.

Installazione di IPAM tramite GUI

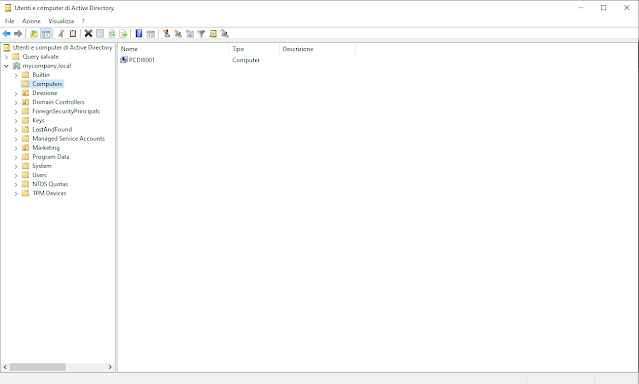

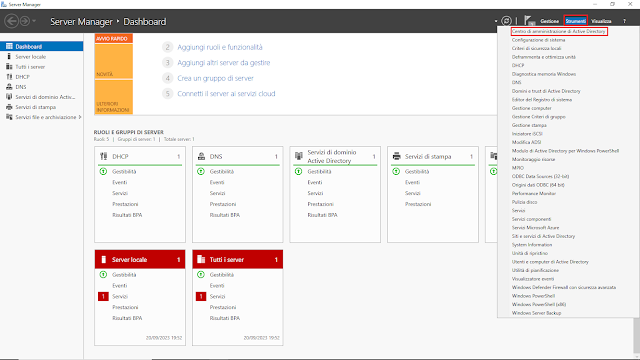

Da Server Manager, nella sezione Dashboard, cliccare sul link Aggiungi ruoli e funzionalità (in alternativa cliccare sul menu Gestione e selezionare Aggiungi ruoli e funzionalità).

|

| FIG 1 - Server Manager |

|

| FIG 2 - Aggiunta guidata ruoli e funzionalità, Prima di iniziare |

Nella pagina Selezione tipo di installazione è possibile scegliere tra installare ruoli e funzionalità su un server oppure installare una specifica risorsa sull'infrastruttura VDI. Lasciare selezionata l'opzione Installazione basata su ruoli o basata su funzionalità e cliccare su Avanti per proseguire.

|

| FIG 3 - Selezione tipo di installazione |

Nella pagina Selezione server di destinazione cliccare su Avanti.

|

| FIG 4 - Selezione server di destinazione |

Nella schermata Selezione ruoli server cliccare su Avanti.

|

| FIG 5 - Selezione ruoli server |

Scorrere l'elenco delle funzionalità mostrate nella finestra Selezione funzionalità e selezionare Server di Gestione indirizzi IP. Come indicato dalla descrizione:

Gestione indirizzi IP fornisce un framework centrale per la gestione dello spazio di indirizzi IP e dei server di infrastruttura corrispondenti, come DHCP e DNS. Oltre a supportare l'individuazione automatizzata dei server di infrastruttura in una foresta Active Directory, Gestione indirizzi IP consente di gestire lo spazio di indirizzi IPv4 e IPv6 statici e dinamici, registra le tendenze relative all'utilizzo degli indirizzi IP e supporta il monitoraggio e la gestione dei servizi DNS e DHCP nella rete.

|

| FIG 6 - Selezione funzionalità |

|

| FIG 7 - Funzionalità necessarie per Server di Gestione indirizzi IP |

Si ritorna alla schermata precedente e, questa volta, la funzionalità Server di Gestione IP risulta selezionata. Cliccare su Avanti per proseguire.

|

| FIG 8 - Selezione funzionalità |

Nella schermata Conferma selezioni per l'installazione, viene mostrato un resoconto di quello che verrà installato. Se si desidera che il server si riavvii automaticamente, se necessario, a seguito dell'installazione della funzionalità è possibile selezionare la casella di controllo Riavvia automaticamente il server di destinazione se necessario. Cliccare su Installa per procedere con l'installazione di IPAM.

|

| FIG 9 - Conferma selezioni per l'installazione |

Al termine dell'installazione cliccare su Chiudi per chiudere la finestra del Wizard.

|

| FIG 10 - Stato installazione |

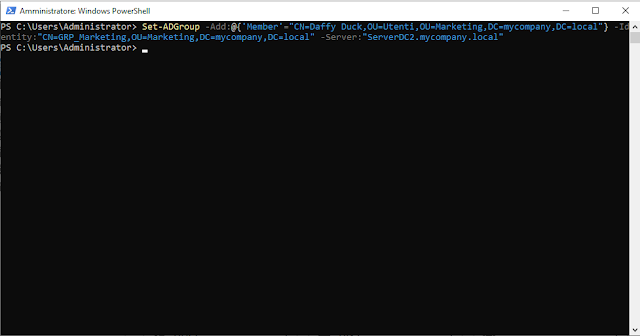

Installazione di IPAM tramite PowerShell

Per l'installazione di IPAM da PowerShell, aprire una finestra Windows PowerShell (amministratore) ed eseguire il seguente comando Install-WindowsFeature –Name IPAM -Restart

Il parametro -Restart provvederà a riavviare il server al termine dell'installazione se necessario.

.png)