A chi non è mai capitato di restare in attesa davanti al PC che venisse portata a termine un'operazione (come la copia o il download di file) per poi poter spegnere il sistema?

In Windows è possibile programmare l'arresto del sistema tramite l'utilità di pianificazione oppure lanciando, dal prompt dei comandi, il comando

shutdown -s -f -t 0

dove al posto di 0 va indicato il timeout, espresso in secondi, prima dell'arresto del sistema. L'intervallo accettato è 0-315360000.

Per semplicità è possibile creare un file .cmd che consente di specificare, ogni volta che viene eseguito, il timeout desiderato.

Dal seguente collegamento è possibile scaricare il file .cmd

DOWNLOAD

Il file contiene il seguenti comandi

@echo off

set /p minuti="Indicare tra quanti minuti arrestare il sistema:"

set /a secondi=%minuti%*60

shutdown -s -f -t %secondi%

exit

Come è possibile notare dal codice sopra riportato, una volta avviato (come un comune file eseguibile) viene chiesto di indicare i minuti da attendere prima che venga eseguito l'arresto del sistema. Il valore dei minuti specificato viene convertito in secondi è passato al comando shutdown.

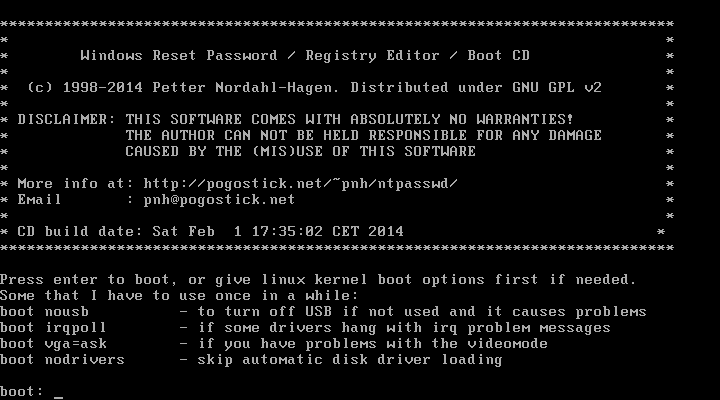

|

| FIG 1 - Shutdown |

![Offline NT Password & Registry Editor, Password reset [sam] Offline NT Password & Registry Editor, Password reset [sam]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhVgAVpT8FIm8b-7KRODCmYqnG0aGO_2TAqCxF-3nJQzcrkYjTJuIFuKVulRmlqNM2Uk1ULIPXAYkNN1RoptP1Q1LePb0iY1U4T0ySi_Xp6M7AZJL9wwR2hAsxnX9MsiYV-EiyEWe3DLg/s1600/Offline+NT+Password+%2526+Registry+Editor-password+reset.png)